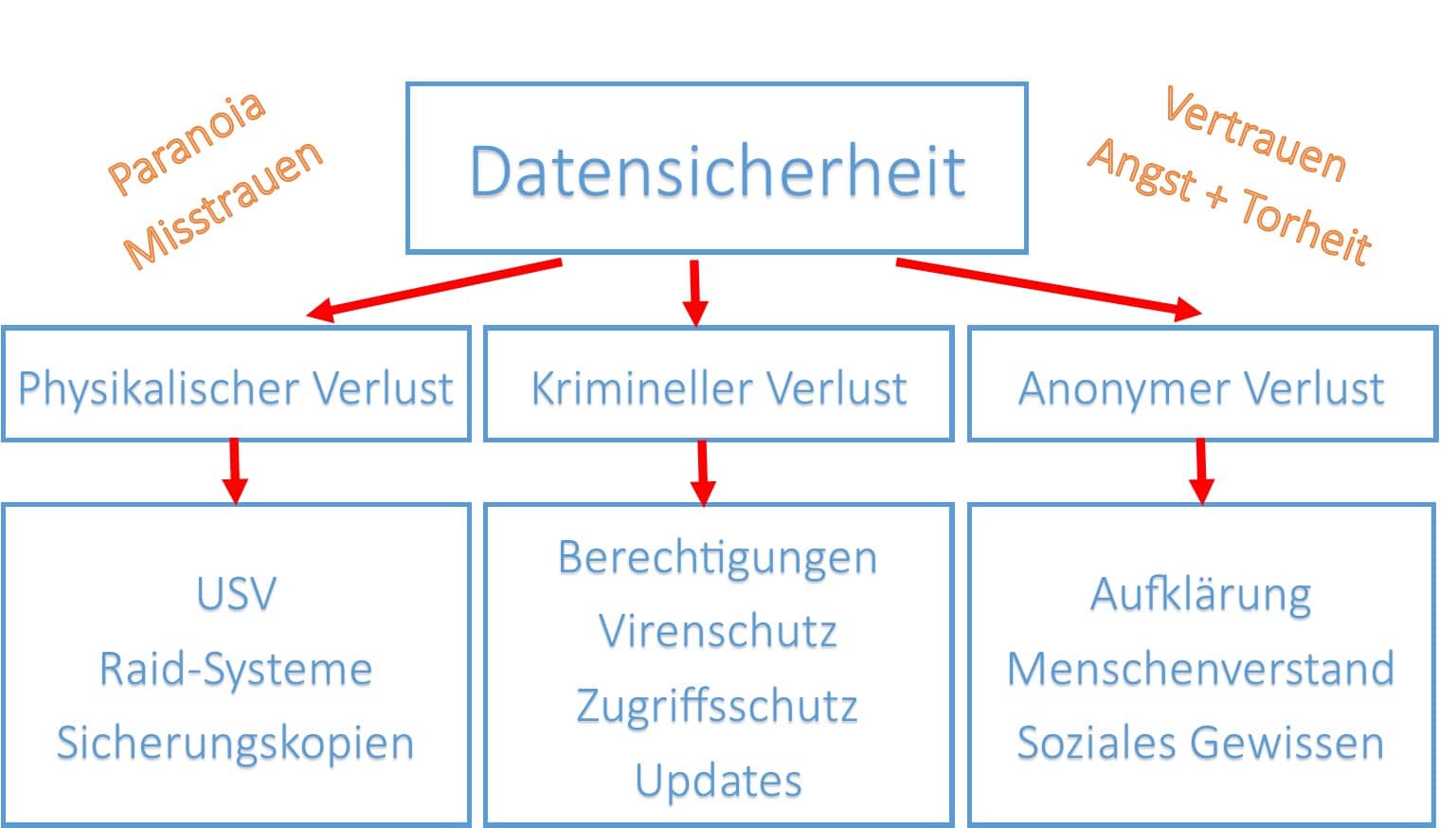

Meine Daten sind nicht wichtig, ich habe eine Sicherungskopie, ich habe nichts zu verbergen, was soll jemand schon mit meinen Daten anfangen können? So oder so ähnlich lauten die meisten verharmlosenden Aussagen rund um die Sicherheit der eigenen Daten. Dabei hat der Datenschutz an sich so viele Facetten, dass es schwierig wird, alle in einem Artikel zu beleuchten. Deshalb will ich erstmal zeigen, wo wer für welche Sicherheit verantwortlich ist.

Meine Daten sind nicht wichtig, ich habe eine Sicherungskopie, ich habe nichts zu verbergen, was soll jemand schon mit meinen Daten anfangen können? So oder so ähnlich lauten die meisten verharmlosenden Aussagen rund um die Sicherheit der eigenen Daten. Dabei hat der Datenschutz an sich so viele Facetten, dass es schwierig wird, alle in einem Artikel zu beleuchten. Deshalb will ich erstmal zeigen, wo wer für welche Sicherheit verantwortlich ist.

Was sind „Daten“?

- Eigene Dateien (z.B. Bilder, Dokumente)

- Eigene Daten (Name, Geburtsdatum, Wohnort, Telefonnummer, Bankverbindung, Position)

- Eigene Zugangsdaten (E-Mail-Adressen oder Benutzernamen und Passwörter) (auch für Banking)

- Persönliche Metadaten I (Zeitungsartikel oder Nennungen auf Webseiten – oft in Verbindung mit Ehrenämtern, Klarnamen in Foren)

- Persönliche Metadaten II (Bestellungen, was wurde bestellt, Zahlungsverhalten, Klickverhalten bei Werbungen)

- Persönliche Metadaten III (welche Webseiten finde ich interessant oder besuche ich häufig, welche Themen finde ich interessant)

- Anonyme Metadaten: Das sind anonymisierte Versionen der Metadaten II und III – „Big Data“

Was kann mit den Daten passieren?

- Ohne kriminelle Energie: Verlust oder Korruption durch Stromausfall, Festplatte kaputt

- Mit krimineller Energie: Ziel ist Diskreditierung der eigenen Person – sehr selten!

- Mit krimineller Energie: Ziel ist immer mittelbar oder unmittelbar Geld

- Elektronischer Diebstahl – mit und ohne Verlust der Daten

- Veränderung, Manipulation (Kryptotrojaner), Erpressung, Korruption

Allein an diesen (sicherlich unvollständigen) Aufzählungen kann man sehen, dass das Spielfeld sehr, sehr groß und vielgestaltig ist.

Big Data – was mit den anonymen Daten passiert

Extrem unterschätzt ist der „anonyme Datenverlust“. Hier „verliert“ man Daten über die eigene Person, ohne dass man direkt einen Nachteil davon hätte. Dies ist die am weitesten unterschätzte und daher auch am schwierigsten bis gar nicht abzusichernde Gefahr.

Beispiel: Fitnessarmbänder, vernetzte Sportgeräte usw. sammeln Daten über Gewicht, Geschlecht, Sportverhalten, Puls etc. Das SmartHome sammelt alles zum Lebensstil (Licht an, Licht aus, Heizung, Türen auf-/abschließen, Fernsehen usw.), Online-Navigationssysteme registrieren den Fahrstil und Geschwindigkeitsübertretungen, alles „anonym“ und kaum jemand wird dem Verkauf dieser anonym erfassten Daten widersprechen. Warum auch? Es ist ja nicht zum persönlichen Nachteil.

Versicherungen…

Die Gefahr liegt aber woanders: Bekommt nun eine Versicherung solche Daten, kann sie daraus gewisse Risikogruppen erstellen. Dann genügt z.B. das Übermitteln der eigenen Daten eines einzigen Tages oder weniger Stunden (!) an die Krankenkasse, um der Krankenkasse die Berechnung der voraussichtlichen Gesundheitskosten zu ermöglichen! Unter dem Vorwand, dass der Benutzer über das eigene Sportverhalten Einfluss auf die Gesundheitskosten habe (tatsächlich liegt dieser Einfluss bei etwa 1-1,5 %!), oder gegen eine kleine Abschlussprämie, kann die Krankenkasse „maßgeschneiderte“ Versicherungsangebote unterbreiten. Für Lebensversicherungen oder andere Versicherungen gilt das genauso.

Dass dies in erster Linie zu Lasten der „(gesundheitlich) schwächeren“ Mitglieder der Gesellschaft geht, dürfte klar sein. Dass gleichzeitig aber auch die „(gesundheitlich) gesünderen“ Mitglieder relativ gesehen sehr wenig Benefit daraus ziehen werden, dürfte auch klar sein: Versicherungen wollen Geld verdienen, und das kann auch mit dem Vorgaukeln einer geringeren Versicherungsprämie erreicht werden. Ein topfitter junger Mann kann z.B. mehr bezahlen bei Hausratversicherungen, weil er öfter mal vergisst, abzuschließen oder immer zu den Haupteinbruchszeiten nicht zu Hause ist, und mehr bei der Krankenversicherung, weil er meist zu schnell unterwegs ist (egal ob Auto, Fahrrad, Skateboard) und damit die Unfallgefahr steigt.

Rauchen, Alkoholmissbrauch und Übergewicht, sowie Geschlecht und Unfälle haben übrigens einen viel, viel größeren Einfluss auf die eigenen Gesundheitskosten, als es das Sportverhalten und eine gesunde Lebensführung jemals haben können.

…sind unsozial.

Aber kaum jemand wird sich freiwillig als Raucher, Couchpotato oder zuviel alkoholtrinkend outen. Braucht er auch nicht. Das macht das Sportverhalten und die damit gekoppelten Gesundheitsdaten: Vor allem die Herzfrequenz, die Schnelligkeit, mit der der Puls hoch oder wieder runter geht, ist da sehr aussagekräftig. Als Fazit kann man nur feststellen, dass das Weitergeben der persönlichen Gesundheitsdaten an eine Versicherung grundsätzlich problematisch ist.

Einkaufskarten

Die gleichen Gefahren gelten übrigens auch für jede Art von Einkaufskarten, die Daten mehrerer Geschäfte sammeln, allen voran z.B. Payback. Payback verkauft unser Einkaufsverhalten – Preise werden entsprechend erhöht. Die Punkte sind letztlich nur ein Bruchteil dessen, was unsere Daten eigentlich wert sind.

Anhand der Big Data werden auch Preise nach Wochentagen, Tageszeiten und benutztem Endgerät (Apple-Jünger zahlen meistens mehr), eventuell auf dem Gerät gespeicherter Cookies von anderen Webseiten bzw. der Werbe-ID, spezieller Werbe-Cookies (Google Adwords z.B.) usw. angepasst, bzw. preisgünstigere Produktalternativen schlicht nicht angezeigt. Der Manipulation sind hier Tür und Tor geöffnet. Und wer nun meint, dass die paar Cent hier oder da den Kohl nicht fett machen, der irrt. Mehrere Hundert davon am Tag übers ganze Jahr machen richtig viel Geld aus, mehr als die Verarbeitung der Big Data bzw. der Einkauf der Empfehlungen daraus den einzelnen Anbieter kostet.

Gegen anonymen Datenverlust hilft nur ein soziales Bewusstsein, Aufklärung und der Boykott solcher Bestrebungen, wo immer möglich.

Krimineller Datenverlust

Dieses Feld ist das, über das der durchschnittliche PC-Benutzer noch am meisten weiß, aber in dem er auch am meisten Fehler machen kann. Hierher gehören Viren, Trojaner, Fake-Anrufe von Banken, „Microsoft“, falschen Polizisten, Enkeln etc. Es geht um unser Wertvollstes, unser Geld:

- Bot-Netze bzw. Werbe-Addons für Internet Browser: Der eigene PC klickt im Hintergrund automatisiert unzählige Werbe-Anzeigen an. Der Mieter des Bot-Netzes stellt die Klickraten dem Anzeigengeber in Rechnung.

- Phishing oder Mitschneiden von Tastatureingaben, Fake-Anrufe: Allen gemein ist das Bestreben, die Kontrolle über den PC/Passwörter zu erhalten, um Überweisungen tätigen zu können.

- Gekaperte Passwörter: Besonders beliebt wenn sich damit irgendwie Geld verdienen lässt, entweder direkt (Abbuchungen) oder indirekt (z.B. E-Mail-Botnetz für Phishing-E-Mails)

- Kryptotrojaner: Daten werden verschlüsselt und gegen Geld wieder freigegeben (Erpressung).

- Ausnutzen von Sicherheitslücken im verwendeten Internet Browser bzw. in der dazugehörigen Software Engine (Java, Flash etc.) bzw. dem verwendeten Betriebssystem.

Gegen kriminellen Datenverlust helfen:

- Gesunder Menschenverstand (Misstrauen und Kontrolle – Rückrufe bei vorher bekannten Telefonnummern – bei nicht bestellten Anrufen oder Besuchen an der Haustür)

- Gesundes Misstrauen und Kontrolle der Berechtigungen von Software/Apps

- Betriebssystem immer auf dem aktuellen Stand halten, also zeitnah Updates und Patches einspielen.

- Den Programmcode der verwendeten Software (Betriebssystem, Programme, Apps) selbst auf Backdoors kontrollieren. Wer das nicht kann, gibt alternativ die Kontrolle an einen vertrauenswürdigen Hersteller (z.B. Microsoft, Apple) oder – vor allem bei Open Source – einen Dienstleister (z.B. Red Hat, Ubuntu) ab.

- Software Engines und verwendete Software ist immer auf dem aktuellen Stand.

- Anti-Virus-Software

- Berücksichtigung des Software-Designs bzw. Betriebssystems bei der Auswahl. Welche Sandbox-Variante (Apple, Android, Microsoft) auf dem Smartphone oder ein Betriebssystem mit Sandbox auf dem PC, z.B. Windows 10 S (da gibt es leider keine Alternative).

Datenschutz und andere Schutzmaßnahmen

Gegen physikalischen Datenverlust durch Stromausfall oder eine defekte Festplatte helfen Hardware-Sicherungsmaßnahmen (z.B. Mirror, Raid), Datensicherungen und USV (Unterbrechungsfreie StromVersorgung). Auch das Speichern der Daten in der Cloud kann als Schutz vor physikalischem Datenverlust betrachtet werden. Wobei die Datensicherheit, also z.B. das Wiederherstellen aus Versehen gelöschter Daten hier von Art und Umfang des gebuchten Service abhängt.

Apple, Android, Microsoft – wer ist die größere Datenkrake? Wem kann man mehr vertrauen?

Paranoia kann ein ganz nützliches Verhalten sein, wenn die irrationalen Verhaltensweisen im Rahmen bleiben.

„Warum streust Du denn Salz um Dein Haus?

– Damit die Tiger wegbleiben.

Aber es gibt hier doch keine Tiger?

– Siehst Du, es wirkt!!!“

Die irrationale Verhaltensweise hier ist das Salz streuen. Das ist noch akzeptabel und ungefährlich, ein Burggraben mit Zugbrücke wäre schon speziell, ein Tretminenstreifen absolut bedrohlich und lebensgefährlich.

Grundregeln gegen Paranoia

Deshalb sollte man seine eigenen Vorsichtsmaßnahmen und Glaubenssätze ab und an überprüfen: Reichen sie aus? Haben sie den gewünschten Nutzen, oder glaube ich das nur? Tut es eventuell auch etwas anderes mit weniger Aufwand? An was glaube ich, was nach allgemeiner Meinung vielleicht Quatsch ist? Und als wichtigstes: Kann ich das, woran ich glaube, auch wirklich wissenschaftlich verifizieren? Wenn ich es nicht belegen kann, so brauche ich zumindest einen sehr guten Leumund für diese Aussage. Irgendwelche Freunde, Hörensagen oder windige „Autoräten“ ohne breite wissenschaftliche Anerkennung reichen da nicht aus.

Was ist Glaube? – Ich sitze am Tisch und sage: Im Keller ist Bier.

Was ist Wissenschaft? – Ich sitze am Tisch, gehe in den Keller, sehe das Bier, setze mich wieder an den Tisch und sage: Im Keller ist Bier.

Was ist Esoterik, resp. Homöopathie? – Ich sitze am Tisch, gehe in den Keller, sehe KEIN Bier, setze mich wieder an den Tisch und sage: Im Keller ist Bier.

Extrem hilfreich kann auch immer das Durchdenken des Gegenteils oder einer Variante sein. (Mein persönlicher Favorit: Erstrebenswert emanzipiert ist etwas, was mit vertauschten Rollen von Mann/Frau, behindert/nicht behindert, usw. auch noch sehr sinnvoll/höflich/umsetzbar/fair etc. rüberkommt. Wer hierüber weiter nachdenken möchte, dem sei der kategorische Imperativ von Kant empfohlen.)

Bugtesting

Es ist für den Hersteller sehr wichtig, dass der Kunde ihm Nutzungsdaten übermittelt. Leider unterscheiden hier viele Benutzer nicht zwischen Daten, die sich aus der Benutzung der Software ergeben (wo wurde geklickt, welche Optionen wurden in welcher Reihenfolge genutzt, welche Hardware, welche Treiber wird benutzt, welche Fehler sind wann aufgetreten, etc.) und den eigenen Daten. Und misstrauische Kunden sind natürlich ein leichteres Opfer für Paranoia, denn er wird eher mal auf Updates verzichten, denn da werden ja nur Hintertüren eingebaut oder wieder mehr Daten gesendet…

Microsoft Windows Updates – Wie das Testing funktioniert, warum Daten gesendet werden

Ausspähen und Geheimdienste

Ein großes, weil aktuelles Thema ist auch die subjektive Wahrnehmung der Datensicherheit im Zusammenspiel mit Geheimdiensten. Dass ein Hersteller für einen Geheimdienst Software liefert, ist nicht negativ für den Hersteller zu werten, im Gegenteil, das muss positiv gesehen werden. Wer, wenn nicht ein Geheimdienst, hat größere Angst vor Datendiebstahl durch ausländische Geheimdienste bzw. mithin höhere Anforderungen an Datensicherheit?

Wenn ich meinem Land, meiner Regierung vertraue, ist logischerweise dann auch eine Software eines fremden Landes grundsätzlich als unsicherer als eine aus dem eigenen Land, falls vorhanden, einzustufen. Umgekehrt hat ein Geheimdienst aber keinerlei Interesse daran, etwa einen Hersteller beim Ausspähen zu bevorzugen oder zu benachteiligen. Das ist denen schlicht egal, sie wollen nur Informationen, egal, wo sie sie herbekommen. Wenn sie Zugang zu Datenknoten haben, wie z.B. in Frankfurt anzunehmen, dann ist auch davon auszugehen, dass sie alles scannen, was dort drüber läuft und was sie nur in die Finger bekommen können. Interessant sind hier in diesem Zusammenhang auch die Forderungen von Politikern bezüglich der Verschlüsselung von Messengern.

Messenger

Threema und auch Telegram sind in unterschiedlich starkem Maße Ende-zu-Ende verschlüsselt. WhatsApp verschlüsselt inzwischen auch.

Heise – Hinter den Kulissen der WhatsApp-Verschlüsselung

WhatsApp wiederum ist ein eigenes Thema, da es im Besitz von Facebook ist. Und Facebook hat ebenso wie Google ein Interesse an möglichst vielen Informationen über die Benutzer, weil sie vom Verkauf genau wie Google eben dieser Informationen (gemeint sind hier in erster Linie Metadaten, also wer mit wem und wie oft chattet, personalisierte Werbung ansieht) leben.

Benutze ich WhatsApp, weil die anderen es auch haben, oder ist mir meine eigene Datensicherheit wichtiger? Wie sehr bin ich bereit, mich dem Gruppenzwang zu unterwerfen?

Benutze ich Facebook? (Ich persönlich nutze nicht WhatsApp, das geht mir in den privaten Bereich, den schotte ich möglichst ab. Da ich aber aufgrund meiner diversen Ehrenämter sowieso eine Person des öffentlichen Lebens bin, komme ich um einen Facebook-Account auch zugunsten zumindest eines Vereins nicht drum herum. Hier lasse ich aber persönliche/familiäre Dinge außen vor.)

E-Mails und was es sonst noch gibt

E-Mails sind in aller Regel unverschlüsselt. Es gibt hier zwei Arten der Verschlüsselung, die auch kombiniert werden können („Ende zu Ende“ und Transportweg). Werden Virenscanner auf dem E-Mail-Server benutzt, die E-Mails scannen können, bedeutet das auch, dass etwaige verschlüsselte E-Mails dort entschlüsselt werden müssen. Die großen Provider Deutschlands verschlüsseln zumindest den Transport der Mails zwischen den Servern, ohne dass der Nutzer etwas dazu tun muss oder kann. Jeder kann für seinen Mail-Server selbst entscheiden, ob er eine Transportverschlüsselung anbietet.

Was in der allgemeinen Wahrnehmung praktisch vergessen wird, ist die akustische Datenübermittlung – Telefonate. Wer Alexa, Siri, Google oder Cortana kennt bzw. nutzt, kann sich in etwa vorstellen, wie einfache Telefonate vielleicht auch gescannt werden können. Ob das hier in deutschen Landen tatsächlich stattfindet? Mit großer Wahrscheinlichkeit nicht im öffentlichen Raum, aber wie sieht es mit Hochsicherheitsbetrieben aus? Eigene Fake-Funkzellen (siehe IMSI-Catcher) sind schnell installiert.

Letztendlich muss man also die Geheimdienste in der eigenen Abwägung der Risiken außen vor lassen, da kaum jemand in der Lage ist, das einigermaßen objektiv einschätzen zu können, ohne in Paranoia abzudriften. Wer hier auf Nummer sicher gehen will, muss das Internet komplett meiden und/oder eigene Server und verschlüsselte Leitungen in allen Belangen nutzen. Genauso kann er sich aber auch zuhause einigeln – draußen gibt es schließlich Autounfälle usw. Das Leben ist einfach unsicher, Punkt.

Hinzu kommt noch die demokratisch erlaubte Überwachung durch die öffentliche Hand. In der Strafverfolgung ist es mit richterlicher Erlaubnis gestattet, die Telefon- und Handygespräche abzuhören. Fraglich ist dann nur, wie weit diese Erlaubnis reicht: Auch Erstkontakte, Zweitkontakte oder sogar Drittkontakte (also Freund eines Freundes eines Freundes eines vermutlich Kriminellen…)? Und wieviel ist die Gemeinschaft bereit, dafür zu bezahlen? Wenn man vierzig Mann für einen Gefährder benötigt, wieviele mehr werden gebraucht, wenn auch noch alle Kontakte bis zu den Drittkontakten überprüft werden sollen, um einem Terroranschlag vorzubeugen? Wo hört die eigene Sicherheit, der eigene Datenschutz auf, wenn die öffentliche Sicherheit betroffen ist? Wo hört die öffentliche Sicherheit auf, wenn zu viele unbescholtene Bürger unter Verdacht geraten? Nur weil der Freund eines Freundes jemanden kennt, der…?

Zusammenarbeit mit der Justiz

Auch die Zusammenarbeit mit Gerichten ist genauer zu untersuchen. Weigert sich der Hersteller, die Daten herauszugeben, weil er die Rechtmäßigkeit des Urteils im Sinne seines Kunden anzweifelt? Oder weigert er sich, weil dann herauskommen würde, dass er selbst Zugriff (z.B. Masterpasswort) auf die Daten hat? Oder weigert er sich, weil er es nicht kann? Macht sich der Hersteller überhaupt Gedanken in diese Richtung?

Von Microsoft und Apple zumindest ist mir bekannt, dass sie sehr genau die Gesetze im Sinne ihrer Kunden interpretieren. Bei Microsoft glaube ich auch, dass ihre Aussage, dass sie keinen manuellen Zugriff auf die Daten haben (automatisierte Kontrolle gesetzlicher Vorgaben s.u. ausgenommen), richtig ist. Bei Apple bin ich mir nicht so sicher, wie sonst lassen sich die Vorkommnisse rund um das Löschen/Wiederherstellen bzw. Auftauchen fremder (!!!) Daten im eigenen Cloudbereich erklären? Von Google sind mir keinerlei Weigerungen oder kritisches Hinterfragen bekannt, was ich sehr bedenklich finde, was aber nichts zu sagen hat – ich weiß auch nicht alles.

ALLE amerikanischen Anbieter (Amazon, Apple, Dropbox, Facebook, Google, Microsoft, WhatsAPP, etc.) müssen aufgrund gesetzlicher Vorgaben z.B. alle Bilder auf Kinderpornographie scannen und entsprechende Funde an die amerikanischen Strafverfolgungsbehörden melden. Dies passiert regelmäßig automatisiert, d.h. KEIN Mitarbeiter schaut in Euren Datenbestand rein, erst bei einem Alarm der Automatik werden Mitarbeiter aktiv.

Dies gilt jedoch NICHT für Office 365 for Business und Azure, hier wird nicht automatisiert gescannt! Bei Amazon WebServices ist es mir nicht bekannt, vermutlich wird aber hier auch automatisiert gescannt.

Bei Gmail wurde bislang zusätzlich auch automatisiert auf werberelevante Inhalte gescannt, nach neuesten Berichten wurde das aber eingestellt.

Heise – Google verteidigt E-Mail-Scan auf Kinderpronographie

OneDrive Personal, OneDrive for Business, Azure und DeutschlandCloud

- Die Daten auf OneDrive Personal liegen komplett in den USA, also amerikanisches Datenschutzrecht. Sie können aber selbst verschlüsselt werden.

- Die Daten von OneDrive for Business liegen für Europäer in Amsterdam, London oder Dublin und unterliegen damit europäischem Datenschutzrecht.

- Wer Azure nutzt, hat die Wahl zwischen Software as a Service (SaaS), Platform as a Service (PaaS) und Infrastructure as a Service (IaaS). Bei PaaS bucht man z.B. nur eine Datenbank, bei IaaS bucht man den ganzen SQL-Server. Office 365 ist SaaS, Office 2016 ist softwaretechnisch das gleiche wie Office 365 aber kein Service, sondern ein Einmalkauf. Aber selbst die IaaS läuft als virtuelle Maschine auf einem physikalischen Server.

Bei SaaS hat Microsoft genauso Zugriff auf die Daten, wie jeder Admin in einer Firma auch. Sind die Daten verschlüsselt, kommen sie nicht ran. Stellt Euch Euren Koffer auf dem Flughafen vor: Der Flughafenangestellte hat direkten Zugriff auf den Koffer, ist er abgeschlossen, müsste er das Schloss knacken.

Bei IaaS entfällt selbst dieser direkte Zugriff, da hat Microsoft sozusagen nur noch Zugriff auf den Container, in dem sich die Koffer befinden, also den physikalischen Server, und kann den Container (die VM) aber auch nicht öffnen. - SaaS, PaaS und IaaS gibt es auch in der DeutschlandCloud. Um beim Beispiel des Flughafens zu bleiben, hat bei SaaS der Flughafenangestellte nur in Begleitung der T-Systems Zugriff auf den Koffer und darf ihn nur in Begleitung des Eigentümers auch bei Bedarf, d.h. Anforderung des Eigentümers, öffnen. Bei IaaS darf der Container nur im Beisein von T-Systems-Mitarbeitern von A nach B verschoben werden. Jeder Tastendruck wird getrackt.

Sicherheitsvorkehrungen im Rechenzentrum

Ein Microsoft-Rechenzentrum besteht nicht etwa aus einem Gebäude, in dem Serverschränke stehen, die von Mitarbeitern gewartet werden. Nein, das läuft heutzutage eine Nummer größer. Ein Rechenzentrum heute ist eine Lagerhalle, in dem Container stehen. Jeder Container ist mit Servern und Festplatten vollgestopft. Es wird nur noch von außen Netzwerk, Strom und Wasser (für die Kühlung) angeschlossen, das war’s.

Je nach dem, wieviel Hardware irgendwann im Container ausgefallen ist und wie groß der aktuelle Bedarf ist, wird dann der komplette Container ausgetauscht. Ein Mitarbeiter geht hin und baut die defekten Festplatten aus, die werden vor Ort Barcode-gescannt (im Schredder) und geschreddert. Heile Festplatten werden vor dem Abtransport gelöscht und überschrieben. Dann geht das Tor auf und der LKW holt den Container ab und bringt einen neuen.

Das Rechenzentrum selbst wiederum wird vollautomatisch betrieben, im Leitstand herrscht höchster Schutz, etwa wie bei „Mission Impossible“: Drei-Faktor-Identifizierung/Authentifizierung, jeder wird gefilmt, alle Aktionen, jeder Tastendruck, jeder Befehl – alles wird protokolliert. Drumherum: Sicherheitsgelände mit Kameras und/oder Hunden oder Sicherheitspersonal, Zäunen etc. – das ganze Programm.

Apropos: Apple hat bis vor kurzem komplett oder einen Großteil seiner Daten bei Microsoft gehostet. Auch Google nutzt Microsofts Rechenzentren. Da sie Konkurrenten in vielen Dingen sind, lässt das bezüglich der Datensicherheit von Microsoft tief blicken! Denn ein Konkurrent würde niemals die Daten bei Microsoft speichern, wenn er nur irgendwie befürchten müsste, dass Microsoft Zugriff erlangen könnte.

Datenschutz – Die unterschätzte Sicherheit?

Wie man an meinen Ausführungen oben sehen kann, gibt es eine objektive Sicherheit nicht, denn die ist immer von Vorstellungen, Werten und persönlichen Einschätzungen gefärbt. Eine objektive Einordnung ist daher schlicht nicht möglich und die Behauptung einer solchen wäre unredlich. Man kann nur ganz allgemein über das Thema sprechen. In gewissen Punkten wird die Gefahr für die eigenen Daten allgemein sicherlich häufiger überschätzt (Backdoors, Hersteller-Vertrauen) und in manchen Bereichen sicherlich häufiger unterschätzt (Big Data).

Um das Ganze aber trotzdem irgendwie in ein griffiges Maß zu bekommen, habe ich analog geläufiger Produkttests eine Tabelle erstellt. Das ist deshalb ein Versuch, weil natürlich die Auswahl der Fragen ein gutes Stück weit subjektiv ist, weil ich sie gemacht habe, obwohl ich versucht habe, so objektiv wie möglich zu sein. Wer mehr über das eigene Sicherheitsgefühl wissen möchte, der möge sich die folgende Tabelle runterladen und bei Bedarf um eigene Punkte ergänzen, und die Noten nach eigener Meinung vergeben.

Sicherheit – Vergleich Hersteller (xlsx) Sicherheit – Vergleich Hersteller (pdf)

Auch die Aufteilung nach Google/Android und Linux/OpenSource ist nicht ganz korrekt, da Android ja ursprünglich auch Open Source ist. Allerdings ist in Android die Integration von Google praktisch systemimmanent, so dass sich hierüber die Aufteilung rechtfertigen lässt.

Mich hat mein Ergebnis überrascht. Obwohl ich MS-Fan bin, habe ich doch Apple und Linux mehr Vorschusslorbeeren gegeben, als sie nachher verdient hatten. Google wiederum hatte ich wesentlich schlechter eingeschätzt. Mein Ergebnis ist: Microsoft: 48, Apple: 38, Android/Google: 34, Linux/Open Source: 19.

Habt Ihr die Tabelle angepasst?

Stimmt Eure persönliche Einschätzung (vorher) mit dem Ergebnis Eurer Tabelle (nachher) überein?

Wo seht Ihr die größten Unterschiede zu meinen Ergebnissen?

Quellen: Bitte in den Kommentaren nachlesen.

Vielen Dank für diesen Artikel 👏

Toller Artikel, Daumen hoch 👍 Jedoch ist das Thema noch viel brisanter alls hier dargestellt und das ganz ohne Paranoia…. Es sind nicht die Daten von uns Nutzern Anfang / Mitte 40 oder älter, die für diese Organisationen von Wert sind, sondern die unserer Kinder, an die wollen die unbedingt ran. Die sogenannte gen z und g2k ist von echter relevanz. Den meisten ist noch gar nicht klar, was der gleichgültige Umgang mit den eigenen Daten, für die eigenen Kinder mal bedeuten wird. Wir sind nicht das Ziel, sondern die Cashcows die noch in den Windeln stecken und von denen… Weiterlesen »

Genau so ist es!!

Gut geschrieben, informativ und interessant… 👍

Ein sehr guter und informativer Artikel👍 Vor allem den Teil zu den Fitnessdaten und Navigationsauswertung finde ich sehr interessant.

05:30 Uhr…“auf ihrem Arbeitsweg ist wenig Verkehr, sie benötigen 19min“ …(Google bei meiner Android Zeit) hatte es dann deaktiviert, für andere vielleicht interessant…

Was sind die Quellen zum Abschnitt: „Sicherheitsvorkehrungen im Rechenzentrum“?

Microsoft!

https://www.microsoft.com/de-de/TrustCenter/Security/default.aspx

„Unter dem Vorwand, dass der Benutzer über das eigene Sportverhalten Einfluss auf die Gesundheitskosten habe (tatsächlich liegt dieser Einfluss bei etwa 0,05 %!)“ aus welcher Quelle hast Du das? Bin bei dem Thema vielleicht etwas sensibel, zweifle aber einfach an der Aussage. Global gesehen kommt das vielleicht etwas hin, für den Einzelnen gar nicht. Sieh Dich mal auf einer Station im Krankenhaus um und gucke wie viele der Patienten „sportlich“ sind. Übergewicht hat eine ähnlich verheerende Wirkung auf den Körper wie rauchen – bitte nicht unterschätzen!

Die Quelle muss ich raussuchen, dauert. Es war ein Angestellter oder Chef einer großen deutschen Krankenkasse in einem Interview.

Oliver Bäte, Vorstandsvorsitzender der Allianz. Da muss ich mich übrigens korrigieren, es sind 1-1,5%. Siehe hier:

http://www.jungundnaiv.de/2016/03/28/der-vorstandsvorsitzende-des-allianz-konzerns-oliver-baete-eure-fragen-folge-257/

ab etwa Minute 52.

Noch was am Rande, alles was einem Gmail Konto geschickt wird oder von diesem geschickt wird, kann und wird Google lesen…

Dafür hat Google einen eigenen Algorithmus und einen sehr starken Cloud Rechner, alles diese Mails werden in Cluster verarbeitet und Kategorisiert gespeichert, verkauft usw…

Auch dies findet man belegbar im Netz…

Leider wissen das die meisten gar nicht und da hilft auch keine Verschlüsselung…

Link? oder genaue Suchbegriffe um es zu finden 🙂

http://m.20min.ch/digital/dossier/google/story/27299216

Ein super Artikel! Komplett gelesen, UND das am Sonntagmorgen. Danke Martin, war richtig spannend.

Seit wann heisst ex.microsoftie Martin?

😅

Das kommt vom zu vielen hin&her switchen😄

Und Sonntagmorgen, oje 😇, aber trotzdem super Artikel!!!

Danke sehr. 😘

Wieder mal ein top Artikel!

Top Artikel! 👍

…zu vielen Dingen werden wir auch gezwungen. Ich erwähne für mich insbesondere „Rechnung online“, kaum etwas geht noch ohne „online Portal“.

Oder bargeldloses Bezahlen…

So effizient diese Methoden auch sind , die Datenmengen werden immenser…

Das wird jetzt erst richtig los gehen und sich auch ein bisschen ändern. Seit mehreren Jahren fährt Merkel schon regelmäßig nach Estland, jetzt haben sie die EU-Ratspräsidentschaft und werden in DE und FR anfangen die komplette Bürokratie digitalisieren.

Danke für den tollen Artikel!

Und wieder ein super Artikel von „ExMicrosoftie“!

Alle Artikel von dir waren bisher sehr lesenswert. Danke.

> Datenschutz – wo Gefahren lauern, wo wir überreagieren <

Frage an den Autor des Artikels: möchte zu gerne wissen, wer "wir" ist?

Jeder, der sich entsprechend angesprochen fühlt. Aber eigentlich wir alle, mal mehr, mal weniger. und mich nehme ich nicht aus. Wer weiß. wo ich überreagiere, weil ich einfach nicht genug weiß. Oder wo ich vielleicht sogar Falschinformationen für bare Münze genommen habe. Z.B. Der angebliche Zugriff der NSA auf den Datenknoten Frankfurt: Stimmt es oder stimmt es nicht? Wenn es nicht stimmt… so hätte ich zumindest insofern überreagiert, als ich mir umsonst Sorgen/Gedanken gemacht hätte.

An ExMicrosoftie: du hast etwas u.a angesprochen, was mich immer wieder beschäftigt, nicht los laesst. Als Privatkunde von Microsoft landet alles in den USA, waehrend Firmen sich den Zugang zu Microsoftspeicherzentren erkaufen koennen, welche nach deutschem Datenschutzrecht geführt werden. Also z.B. auf deutschem Boden sich befinden. Kennst du ein Schlupfloch, wie man es als Privatperson schafft, ebenfalls dort gefuehrt zu werden? Ich nutze von meinem 365-Speicher nur extrem wenig, da meine Dateien in D bleiben sollen. Irgendwann steht eine Bezahl-Verlaengerung an und ich weiß ehrlich gesagt nicht, ob mir die Originalprogramme es mir wert sind, dass ich damit zeitgleich etwas… Weiterlesen »

Mich treiben etwa die gleichen Gedanken um. Es sollte eine Möglichkeit geben als Privatperson Online-Speicher nach deutschem Datenschutzrecht bei Microsoft zu bekommen. Auch wenn damit Kosten entstehen. Gibt es einen Weg?

@bernd-wun: Nein. Wird es wahrscheinlich auch nie geben.

Das kostenlose Angebot ist weltweit gleich. Der Speicherort wird von Microsoft bestimmt. Als Europäer gelten auch für uns die allgemeinen Datenschutzrichtlinien von Microsoft. Nur bei Business Office 365 gelten die Europäischen und bei der Deutschland Cloud die Deutschen.

Ich habe zwar geschrieben, dass alle Personal-Onedrives in den USA liegen. Das ist nicht ganz richtig. Sie liegen im Allgemeinen da, wo man wohnt bzw. in der Nähe. Das ist bei uns in Europa: Amsterdam, London, Dublin. Aber sie KÖNNEN auch in den USA liegen!

Für Unternehmer, Selbständige und Vereine ist allerdings schon nach deutschem Datenschutzrecht eine deutsche Cloud vorgeschrieben.

Jeder, auch Privatpersonen, können sich statt eines Office 365 auch ein Office 365 for Business kaufen. Die Preise sind ähnlich. Für die DeutschlandCloud sind es zusätzlich etwa 10-15% mehr.

Sry aber das einfache Office 365 ist wesentlich günstiger zu haben als Office 365 for Business!

Nicht ganz. Wenn eine Familie mit einem Benutzer-Microsoft-Konto leben kann (zusätzliche E-Mail-Konten kann man sich ja einrichten), dann käme auch ein Office 365 Business in Frage. Das ist zwar nicht soooo ganz legal, da es mehrere physische Benutzer sind, aber das kostet 105,60 im Jahr, was etwa 6,60 mehr sind als das Office 365 home. Insgesamt wären das dann nur 5 PCs, 5 Tablets und 5 Handys. Bei Office 365 home wären es genauso viele Geräte! Beim Speicherplatz ist aber noch ein Unterschied: bei home 5x 1 TB, bei Business 1x 1 TB. Im Prinzip kann man auch sagen, dass… Weiterlesen »

Wenn nun schon ein Office 365 Home-Konto existiert – ob sich dieses in ein Office 365 Business-Konto wandeln lässt?

Sehr guter Artikel! 👍

Sehr einfach formuliert sind alle Unternehmen sehr interessiert an unseren Daten. In irgend einer Form werden die auch zu nutzen gemacht für die Unternehmen. Kann mann online immer wie weniger verhindern. Ich persönlich habe mich entschieden, meine Daten nicht freiwillig preiszugeben. Keine Social-Network mehr. Möglichst nur einem BigPlayer die Daten zu vertrauen bei mir wäre es Microsoft.

Datennutzung bei Microsoft nicht so sehr und leicht abzulehnen. Google immer, Apple weniger als Google, aber mehr als Microsoft.

https://privacy.microsoft.com/de-de

Hier gibt’s infos zum Datenschutz bei Microsoft.

Übrigens: WhatsApp darf nach deutschem Datenschutzrecht gar nicht verwendet werden, da mit Installation/Start alle Adressen nach USA hochgeladen werden. Man müsste also alle seine Kontakte fragen, ob die damit einverstanden sind…!

Interessant wäre auch das Thema mit den unzähligen Suchmaschinen

Das ist richtig. Noch wichtiger ist aber, wo die verschiedenen Browser die Daten speichern, um sie zwischen mehreren Geräten synchronisieren zu können… Allein wenn ich mir das überlege, ist das Nutzen von Google Chrome für mich schon ad acta gelegt.

Eine Frage muss man sich als Privatperson sowieso stellen: Vertraue ich dem amerikanischen Recht? Wenn ja, ist das Speichern in der Microsoft-Cloud sowieso kein Problem. Wenn nein, dann muss man sich fragen, ob man in den USA trotzdem Urlaub machen wollte…. Wenn nein, dann darf man die Cloud nicht nutzen, wenn ja, ja dann sollte man sich auch überlegen, was der Unterschied zwischen der eigenen Person und den eigenen Daten ist, warum man um die Sicherheit der Daten höher besorgt ist, als um die der Person. (Bei diesen Überlegungen vorausgesetzt, dass man Microsoft vertraut.)