In der Sicherheitsschulung haben die Softwareentwickler von Sennheiser wohl gefehlt. Die Software, welche Sennheiser für seine durchaus beliebten Kopfhörer ausliefert bringt nämlich gravierende Sicherheitsrisiken mit sich. Die Headup Software, welche Sennheiser auf seiner Webseite für Windows zum Download anbietet installiert auf dem lokalen System einen Webserver für HTTPS.

Da HTTPS allerdings ein gültiges Zertifikat benötigt wird gleich ein Root-Zertifikat für den Localhost, also 127.0.0.1 mit installiert. Dieses Zertifikat landet im zentralen Zertifikatsspeicher welcher von Microsoft Edge oder Google Chrome genutzt wird. Das an sich wäre erst mal kein Problem. Allerdings hat Sennheiser in älteren Versionen der Software gleich den Private Key zum Zertifikat mitgeliefert.

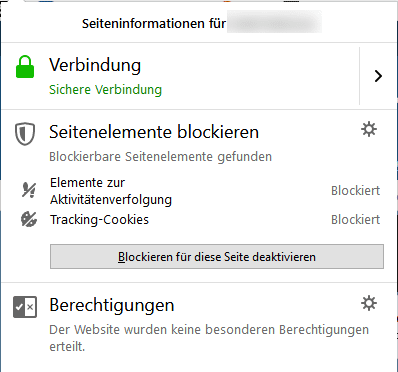

Dieses war zwar per Passwort geschützt, allerdings war dieses Passwort im Programmcode sichtbar und somit vergleichsweise einfach zu extrahieren. Das bedeutete auch, dass das Passwort bei jeder Installation weltweit identisch ist. Mittels des Private Key können Betrüger nun gültige Zertifikate für beliebeige Webseiten erzeugen und so beispielsweise Man-in-the-Middle-Attacken über HTTPS durchführen. Der Browser zeigt dabei weiterhin ein grünes Schloss in der URL-Leiste an, sodass sich das Opfer in Sicherheit wähnt.

Firefox ist von dieser Problematik nicht betroffen, da der Browser der Mozilla Foundation einen eigenen Zertifikatsspeicher nutzt und sich nicht auf den von Windows verlässt.

Quelle: Golem.de

Interessant, dass Firefox sein eigenes Süppchen kocht.