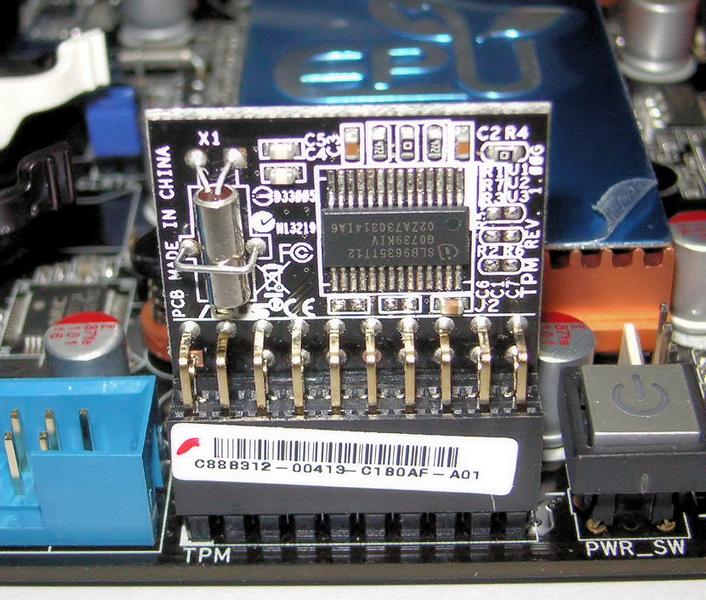

Gestern berichtete mein Kollege Alexander, dass OEMs zukünftig TPM 2.0 verbauen müssen, wenn sie weiterhin eine Lizenz haben wollen. In der Redaktion kamen einige Fragen zu diesen Chips auf und wir befürchteten zu Recht, dass es den meisten von euch genauso geht. Deshalb will ich jetzt mit diesem Artikel die meisten Fragezeichen über euren Köpfen wegräumen.

Wie ihr schon gestern lesen konntet, steht TPM für Trusted Platform Module und beschreibt einen Kryptografiechip, der viel Sicherheit bieten soll. Ein TPM-Chip kann verschiedene Schlüssel generieren.

Der wichtigste Schlüssel ist ein einzigartiger 2048 Bit RSA-Schlüssel. Ein Backup des Schlüssels ist unmöglich, da der private Teil dieses Schlüssels den Chip nie verlässt, einzig der öffentliche Teil lässt sich auslesen. Jedoch kann auch der öffentliche Teil blockiert werden, eine solche Blockierung ist endgültig und nicht reversibel. Dieser sogenannte Endorsement Key ist zusammen mit dem Storage Root Key auf dem nichtflüchtigen Teil des Speichers abgelegt.

Mit dem Storage Root Key werden weitere Schlüssel, die auf dem flüchtigen Speicher abgelegt werden, verschlüsselt. Dieser Schlüssel ist an den Besitzer gebunden und nicht migrierbar. Generiert wird er mit dem Endorsement Key und einem nutzerspezifischen Passwort.

Mit den Attestation Identify Keys werden Werte, welche im Platform Configuration Register auf dem TPM abgelegt sind, signiert. Über diese Werte kann das System eindeutig identifiziert werden. So kann zum Beispiel sichergestellt werden, dass am System nur berechtigte Änderungen vorgenommen werden. Wird eine nicht berechtigte Änderung, sowohl an Hard- als auch an Software, erkannt, kann das System gesperrt werden. Im Gegenzug kann auch sichergestellt werden, dass zum Beispiel externe Verschlüsselungsprogramme nur arbeiten, wenn das System einen definierten Zustand hat.

Das kann zum Beispiel über den BitLocker realisiert werden. Gerät ein so geschütztes Geschäftslaptop in falsche Hände, bleiben die Daten unerreichbar, auch wenn die Festplatte ausgebaut und in einem anderen PC eingebaut wird. Der BitLocker erkennt, dass die Festplatte nicht im richtigen System ist und verweigert den Dienst.

Sollte der Speicherplatz auf dem TPM nicht ausreichen, können weitere Schlüssel auf die Festplatte ausgelagert werden. Diese Schlüssel werden mit einem anderen Schlüssel, welcher auf dem TPM liegt, geschützt.

Außerdem bietet ein TPM einen vergleichsweise sicheren Zufallsgenerator. Dieser Zufallsgenerator basiert nicht nur auf Software und umgeht so das Problem der meisten anderen Zufallsgeneratoren.

All diese Eigenschaften machen einen TPM-Chip sicherheitstechnisch gleichwertig zu einer SmartCard. Ist ein TPM voll ausgenutzt und sinnvoll eingesetzt, wird eine SmartCard nicht mehr zwingend notwendig. Die Identifizierung des Nutzers könnte so zum Beispiel mit einem persönlichen Schlüssel erfolgen.

Viele TPMs sind außerdem so gebaut, dass bei einem Versuch auf die Schlüssel physisch zuzugreifen der Speicher zerstört wird. Und da die Schlüssel auch softwaretechnisch sehr geschützt sind, sie liegen ja nur auf dem TPM und verlassen diesen im Regelfall nie, bietet ein Trusted Platform Module enorme Sicherheit. Bei richtigem Einsatz kann es für Angreifer extrem schwer gemacht werden auf die geschützten Daten zuzugreifen.

Bei allen Sicherheitsvorteilen gibt es natürlich auch einige Kritikpunkte:

- Einige Stimmen befürchten, dass mit der Verbreitung und Ausweitung von TPMs das bisher offene PC-System ähnlich geschlossen wird, wie Konsolen und Co.

- Außerdem kann durch ein TPM bestimmte Software vom System ferngehalten werden. Dies kann soweit gehen, dass Konzerne oder Regierungen verhindern, dass Nutzer unerwünschte Software nutzen.

- Ein TPM erkennt nicht, ob eine unberechtigte Änderung bewusst oder unbewusst herbeigeführt wurde. So können sich Nutzer bei standardmäßig aktivierten TPM aussperren, wenn ein Fehler auftritt. Auch Sabotage, die auf diese Schutzfunktion abzielt kann nicht ausgeschlossen werden.

[Update] Da einige Begriffe vorkommen, die nicht ganz klar waren und eher noch mehr Fragen aufwarfen, haben wir drei weitere Fachwörter für euch erklärt:

Endorsement Key (EK)

Übersetzt heißt dieser Schlüssel “Billigungsschlüssel“ und macht genau dies. Mit dem privaten Teil vom EK werden Teile der Daten verschlüsselt und so signiert. Mit dem öffentlichen Teil können die so verschlüsselten Daten wieder entschlüsselt werden und so die Signatur überprüft werden.

Storage Root Key (SRK)

Der Storage Root Key ist der Schlüssel, der sozusagen an der Wurzel der Datenbaums auf dem Trustet Platform Module sitzt. Mit ihm werden von Anwendungen erstellte Schlüssel auf dem TPM verschlüsselt. Das heißt, dass ohne das TPM nicht auf die Schlüssel zugegriffen werden kann.

Attestation Identify Key

Der Zustand eines Systems, sowohl Hard- als auch Softwaretechnisch, wird einem bestimmten Wert zugeordnet. Mit diesem Wert lassen sich dann nicht berechtigte Änderungen am System, zum Beispiel Wechseln der Festplatte, feststellen. Zusätzlich wird dieser generierte Wert mit einem Attestation Identify Key, zu deutsch: Schlüssel zur Bescheinigung der Identität, verschlüsselt und so auch wieder signiert. Somit lassen sich keine Systemwerte fälschen.

Ihr habt Fragen zu verschiedenen Themen? Dann wendet euch in den Kommentaren, oder in unserem Community Channel auf Telegram an uns.

![[Update] TPM einfach erklärt – das Lexikon für (nicht) Jedermann](https://windowsunited.de/wp-content/uploads/sites/3/2016/05/TPM_Asus.jpg)

Und dieser Artikel soll Fragezeichen beseitigen? Ich habe jetzt noch viel mehr mehr davon 😀

Dann stell sie doch 😉

Meine Sorge gilt vor allem dem kommenden TPM 2.0, der mit dem Anniversary Update für OEMs bindend wird. Der neue Industriestandard ist ja nicht abwärts- bzw. rückwärtskompatibel zum Vorgänger und stammt auch erst aus dem Jahr 2014. Ihr hattet ja geschrieben, dass sich für den Privatnutzer eigentlich nichts ändern sollte, aber für TPM 2.0 braucht es wie so oft halt einen Treiber und gerade wegen Windows 7 müsste Microsoft sicherstellen, dass dieser Treiber zumindest für alle Geräte bis ins Jahr 2010 zurück existiert. Deswegen zittere ich momentan ein bisschen, weil ich so einen Rechner habe, der mit als einer der… Weiterlesen »

Ich denke bestehende Systeme mit einer älteren TPM Version werden unterstützt werden. Es ging ja nur darum, dass OEMs keine Lizenzen mehr bekommen, wenn sie kein TPM 2.0 verbauen.

TPM wird keine Pflicht, um Windows 10 nutzen zu können.

Du kannst dir gerne einen PC zusammen bauen, der kein TPM hat, bzw. diesen deaktivieren.

OEMs, die ab dem AV-Update Geräte herausbringen wollen, auf denen Windows 10 (und nur Windows 10!) vorinstalliert ist, müssen TPM 2.0 ins System einbauen und aktivieren.

Ansonsten bekommen sie keine Lizenz, um Windows vorinstalliert zu verkaufen!

Wie gesagt, was Du Privat machst, ist deine Sache.

https://m.youtube.com/watch?v=nCVFHLVsk44 Vielleicht mal etwas vom CCC zum Thema trusted computing …