Inzwischen sollte sich herumgesprochen haben, dass man besser alle PCs auf den jeweils aktuellsten Stand betreffend Softwareupdates und Peripherie (auch Router und Firewalls brauchen manchmal Firmware-/Updates) bringt. Dass da noch mehr auf uns zu rollen könnte, lassen aber die jüngsten Entwicklungen vermuten. Ursache des ganzen sind die ShadowBrokers.

Doch was ist passiert?

Im August 2016 wurde bekannt, dass eine Hacker-Gruppe, die „ShadowBrokers“, vermutlich russischen Ursprungs, Hacker-Tools der „EquationGroup“, einer anderen Hacker-Gruppe, erbeutet haben. Diese EquationGroup wiederum wird der NSA zugerechnet (siehe dazu der Spiegel-Artikel: Hacker erbeuteten offenbar NSA-Software). Auch Snowden-Dokumente belegen, dass die Daten von der NSA kommen (Geleakte NSA-Hackersoftware: Auch Snowden-Dokumente deuten auf Echtheit, Snowden documents confirm that leaked hacking tools belong to NSA).

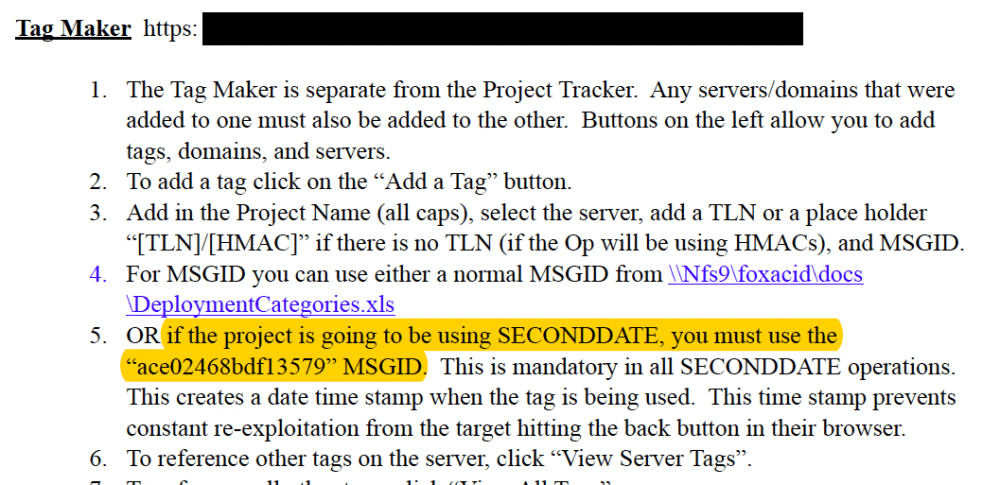

Diese Daten der NSA bestehen im Wesentlichen aus Tools, die bekannte/unbekannte Zero-Day-Lücken ausnutzen, also die das Kapern des betroffenen Systems erlauben. Ist es eine FireWall, gilt das gleiche (siehe FortiGate von Fortinet). Auch VPN-Verbindungen konnten gehackt werden. Ist es ein Router, so können die dahinterliegenden Server erreicht werden: Cisco hat 2002 die neue Pix-Firewall-Gerätefamilie vorgestellt. Diese sind angreifbar, wenn nicht die Version 7.0 der Firmware installiert ist. Im September 2016 waren noch über 840.000 Geräte betroffen, 35.000 davon in Deutschland.

Die NSA ist also mit diesen Tools jahrelang bei den betroffenen Netzen ein und aus spaziert. Diese Tools wurden auch laut Snowden-Dokumenten bei Angriffen in Pakistan und im Libanon benutzt – damals aber noch von der NSA. Kein Wunder, dass die USA gerne Snowden habhaft werden würden…

Wie konnte das geschehen?

Anscheinend hat die NSA bei einer ihrer Operationen diese Tools auf einem Remote Server „vergessen“ (Link). Das war bereits 2013. Angeblich soll aber auch ein NSA-Insider die Tools weitergegeben haben. Ob die Tools nun mit Absicht auf dem Remote Server „vergessen“ wurden oder „ohne Absicht“ weitergegeben wurden, das ist letztlich egal. Niemand weiß, was die Hacker seitdem mit den Tools angefangen haben. Auf jeden Fall haben sie sie teilweise im August 2016 ins Internet gestellt. Und seitdem kommt eine Hiobsbotschaft nach der anderen.

Was haben die ShadowBrokers vor?

Im November 2016 wurde eine Liste gehackter Server veröffentlicht, und im Dezember 2016 wurden dann die Tools zum Verkauf angeboten, und zwar das ganze Paket für 10.000 Bitcoins, damals rund 8,2 Mio. $. Anscheinend war ihnen das Pflaster zu heiß unter den Füßen geworden, sie verabschieden sich wie in einem schlechten Krimi mit den Worten:

So long, farewell peoples. TheShadowBrokers is going dark, making exit. Continuing is being much risk and bullshit, not many bitcoins. TheShadowBrokers is deleting accounts and moving on so don’t be trying communications. Despite theories, it always being about bitcoins for TheShadowBrokers. Free dumps and bullshit political talk was being for marketing attention. There being no bitcoins in free dumps and giveaways. You are being disappointed? Nobody is being more disappointed than TheShadowBrokers.

But TheShadowBrokers is leaving door open. You having TheShadowBrokers public bitcoin address 19BY2XCgbDe6WtTVbTyzM9eR3LYr6VitWK TheShadowBrokers offer is still being good, no expiration.

If TheShadowBrokers receiving 10,000 btc in bitcoin address then coming out of hiding and dumping password for Linux + Windows. Before go, TheShadowBrokers dropped Equation Group Windows Warez onto system with Kaspersky security product. 58 files popped Kaspersky alert for equationdrug.generic and equationdrug.k

TheShadowBrokers is giving you popped files and including corresponding LP files. Password is FuckTheWorld Is being final fuck you, you should have been believing TheShadowBrokers.

Tschüss, Leute. Die ShadowBrokers verdunkeln sich, machen den Abgang. Weiter zu machen hat zu viel Risiko und ist Scheiße, gibt auch zu wenig Bitcoins. Die ShadowBrokers werden ihre Konten löschen und umziehen, also versucht nicht, uns zu kontaktieren. Egal, was sonst gesagt wurde, uns ging es nur um Bitcoins. Freie Downloads und politisches Geschwätz gab es nur zu Marketingzwecken. Es gibt keine Bitcoins in den Downloads, unseren Giveaways. Seid ihr enttäuscht? Niemand ist enttäuschter als wir. Aber wir lassen die Tür offen. Ihr habt unsere Bitcoin-Adresse 19BY2XCgbDe6WtTVbTyzM9eR3LYr6VitWK. Das Angebot bleibt bestehen. Wenn wir 10.000 Bitcoins auf unserer Adresse erhalten, kommen wir aus der Deckung und liefern Passwörter für Linux und Windows [-Tools]. Bevor wird gehen, hinterlassen wir Equation-Group-Dateien auf einem System mit Kaspersky. 58 Dateien werden von Kaspersky erkannt. […] Das Passwort ist FuckTheWorld. Es ist fast Fuck you, ihr hättet ShadowBrokers glauben sollen.

Als aber niemand bereit war, diese Summe auszugeben, veröffentlichten sie im April 2017 Teile des Pakets. Dadurch kamen wir in den „Genuss“ von z.B. WannaCrypt (Mai 2017) und NotPetya (Juni 2017). (Die elektronische Währung Bitcoin schwankt sehr stark, sie betrug Mitte 2016 etwa 750 $, im Januar 2017 1.000 $, Mai 2017 waren es bereits 2.000 $ und am 11. Juni 2017 2.900 $ (2.634,97 €).)

Die Tools der NSA

Die Dateien hat sich auch Microsoft genau angesehen. Es sind darin folgende bereits gefixte Exploits vorhanden:

EternalBlue: Adressiert in MS17-010

EmeraldThread: Adressiert in MS10-061

EternalChampion: Adressiert in CVE-2017-0146 & CVE-2017-0147

ErraticGopher: vor der Freigabe von Windows Vista adressiert

EsikmoRoll: Adressiert in MS14-068

EternalRomance: Adressiert in MS17-010

EducatedScholar: Adressiert in MS09-050

EternalSynergy: Adressiert in MS17-010

EclipsedWing: Adressiert in MS08-067

Die Zahl hinter „MS“ bzw. „CVE“ gibt das Jahr an, indem der Exploit bereits gefixt wurde. Drei Exploits fehlen in der Liste. Es sind dies: EnglishmanDentist, EsteemAudit und ExplodingCan. Für diese gibt es keine Fixe. Allerdings sind sie nicht wirksam auf mit Updates versorgten Plattformen. Siehe dazu diesen Microsoft Blog-Beitrag.

Und sie setzen noch eins drauf

Durch den durchschlagenden „Erfolg“ von WannaCrypt haben die ShadowBrokers beweisen, wie brisant das Material ist und damit auch die Hersteller und die Sicherheitsindustrie unter Zugzwang gesetzt. Einmal-Käufe sind out, und nicht nur Microsoft bietet Software als Abo an, das machen nun auch die ShadowBrokers. Ab Juni 2017 kann man nun Mitglied im Club „Wein des Monats“ werden. Für rund 21.500 $ (100 ZEC, Zcash – eine andere Währung, die noch anonymer als Bitcoin sein soll) bekommt man nun den Juni-Download.

If you caring about losing $20k+ Euro then not being for you. Monthly dump is being for high rollers, hackers, security companies, OEMs, and governments, the Shadow Brokers say.

Wenn es euch um 20.000 $/€ leid tut, dann ist das nichts für euch. Diese Monatsausgabe ist etwas für die, die eine Rolle spielen, für Hacker, Sicherheitsindustrie, OEMs und Regierungen.

Inzwischen wird die Gruppe anscheinend auch ein wenig paranoide – oder ist die NSA ihnen dicht auf den Fersen? –, denn auch Bitcoin ist ihnen nicht sicher genug. Jetzt wird Zcash verwendet und auch TOR vertrauen sie nicht. Tsts, Anfang Juli 2017 wurde Bitcoin geknackt und 1 Mio $ geklaut… Ob das Zufall ist?

Was ist wohl in der Juniausgabe drin?

In ihrer letzten Veröffentlichung dazu teilten die ShadowBrokers mit, dass folgendes in dem Paket zu finden sei:

- Exploits für Betriebssysteme, inklusive Windows 10,

- Exploits für Webbbroser, Router und Smartphones,

- Kompromittierende Daten von Banken und Swift-Service-Provider,

- gestohlene Netzwerkinformationen aus Russland, China, Iran und dem nordkoreanischen Atomraketenprogramm.

Sei schreiben dazu:

Another global cyber attack is fitting end for first month of theshadowbrokers dump service. There is much theshadowbrokers can be saying about this but what is point and having not already being said? So to business! Time is still being left to make subscribe and getting June dump. Don’t be let company fall victim to next cyber attack, maybe losing big bonus or maybe price on stock options be going down after attack. June dump service is being great success for theshadowbrokers, many many subscribers, so in July theshadowbrokers is raising price.

Eine weitere globale Cyberattacke ist das passende Ende des ersten Monats des ShadowBrokers Download-Service. Da ist viel, was wir über sagen können. Aber was ist der Punkt und wurde bislang noch nicht gesagt? Also zurück zum Geschäft! Es ist immer noch Zeit übrig, sich anzumelden und den Junidownload zu bekommen. Lasst die Firma nicht der nächsten Cyberattacke zum Opfer fallen, vielleicht verliert ihr den großen Bonns oder die Stockoptions [Kaufanrechte auf Aktien] fallen nach dem Angriff. Der Junidownload war ein großer Erfolg für die ShadowBrokers, viele, viele Abonnenten, deshalb werden die ShadowBrokers im Juli den Preis erhöhen.

Der Preis wurde mal eben verdoppelt. Er beträgt jetzt 200 ZEC (etwa 46.500 €).

VIP-Service

Auf die Idee, Daten zu kaufen und sogar nach speziellen Daten zu fragen, kamen auch andere im Netz. Da die ShadowBrokers Geld verdienen wollen, ist es nur vernünftig, dass sie solchen Ansinnen nachgeben. Mit einer Einmalzahlung von 400 ZEC (ca. 93.000 €) wollen sich die ShadowBrokers überlegen, ob sie spezielle Informationen (spezifische Lücken, Informationen mit militärischem oder politischem Nutzen) an den Kunden herausgeben wollen. Der Preis muss dann nochmal separat verhandelt werden.

Noch ein Wort zu SWIFT und den Banken

Wenn man davon ausgeht, dass die Daten echt sind, so muss man auch davon ausgehen, dass zumindest einige der in der letzten Zeit stattgefunden Bankraube zumindest mittelbar auf das Konto der NSA gehen, die offenbar SWIFT gehackt haben:

- Das Zentralbank-Konto von Bangladesh wurde wegen eines Tippfehlers um nur 81 Mio. $ erleichtert. (Februar 2016)

- Fehlgeschlagener Bankraub einer Bank in Vietnam (Dezember 2015).

- Bank in Ecuador um 9 Mio. $ erleichtert (2015)

Das ist nur die Spitze des Eisbergs, was IT-Bankraub angeht. Wenn man noch andere Methoden, wie z.B. gezieltes Phishing bei Bank-Mitarbeitern hinzunimmt, so muss man schon fast von einem jährlichen weltweiten Defizit von mehreren Milliarden ausgehen. Das wirft ein ganz übles Licht auf die Sicherheitsvorkehrungen der Banken und auf strukturelle Schwächen von SWIFT. Dass die Banken immer noch behaupten, dass die längst gehackten EC-Karten sicher seien, ist dagegen nur noch Peanuts.

Wer sich mit den ShadowBrokers anlegt…

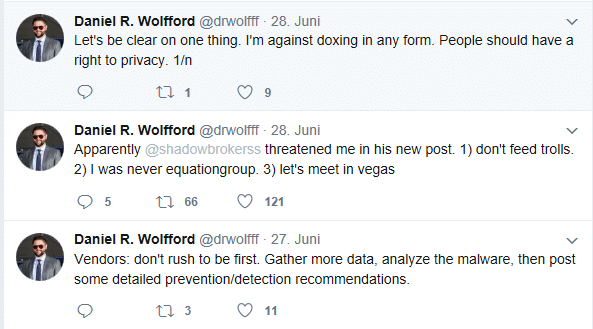

…sollte sich das sehr gut überlegen oder zu Kreuze kriechen. Genau das hat jetzt jemand gemacht. „Doctor“ hat die ShadowBrokers auf Twitter übel beschimpft – sagen die ShadowBrokers:

TheShadowBrokers is having special invitation message for „doctor” person theshadowbrokers is meeting on Twitter. „Doctor” person is writing ugly tweets to theshadowbrokers not unusual but „doctor” person is living in Hawaii and is sounding knowledgeable about theequationgroup. Then „doctor” person is deleting ugly tweets, maybe too much drinking and tweeting? Is very strange, so theshadowbrokers is doing some digging.

TheShadowBrokers is thinking „doctor” person is former EquationGroup developer who built many tools and hacked organization in China. TheShadowBrokers is thinking „doctor” person is co-founder of new security company and is having much venture capital. TheShadowBrokers is hoping „doctor” person is deciding to subscribe to dump service in July.

If theshadowbrokers is not seeing subscription payment with corporate email address of [email protected] then theshadowbrokers might be taking tweets personally and dumping data of „doctor” persons hacks of China with real id and security company name. TheShadowBrokers is thinking this outcome may be having negative financial impact on new security companies international sales, so hoping „doctor” person and security company is making smart choice and subscribe. But is being „doctor” persons choice. Is not being smart choice to be making ugly tweets with enough personal information to DOX self AND being former equation group AND being co-founder of security company.

Die ShadowBroker haben eine spezielle Einladung an die Person „Doctor“ auf Twitter. Doctor schreibt üble Kommentare, das ist nicht unüblich für die ShadowBrokers, aber Doctor lebt auf Hawaii und scheint tiefere Kenntnisse über die EquationGroup zu haben. Dann löschte Doctor diese Tweets, vielleicht betrunken getwittert? Es ist sehr seltsam, deshalb haben die ShadowBrokers etwas gegraben.

Die ShadowBrokers glauben, dass Doctor ein ehemaliger EquationGroup-Entwickler ist, der viele Tools entwickelte und China hackte. Wir denken, dass Doctor Mitgründer einer neuen Sicherheitsfirma ist und großes Startkapital besitzt. Wir hoffen, dass sich Doctor dazu entschließt, am Juli-Abo teilzunehmen.

Falls die ShadowBroker kein Abonnement mit der Firmen-E-Mail-Adresse „[email protected]“ sehen, dann könnten wir die Tweets persönlich nehmen und persönliche Informationen über Doctor, wie seine wahre Identität, China-Hacks und dem Namen der Sicherheitsfirma veröffentlichen. Wir denken, dass diese Entwicklung vielleicht negative finanzielle Auswirkungen auf die internationalen Verkäufe der Sicherheitsfirma haben könnte. Deshalb hoffen wir, dass Doctor und die Sicherheitsfirma eine kluge Entscheidung treffen und den Juli-Download abonnieren. Aber es ist die Entscheidung von Doctor. Es ist keine kluge Idee, hässliche Tweets zu machen mit genügend persönlichen Informationen UND früheres Equation-Group-Mitglied zu sein UND Mitgründer einer Sicherheitsfirma zu sein.

Es hat sich dann jemand gemeldet, der aber wohl nicht die gesuchte Person ist, auf jeden Fall machen sich die ShadowBrokers lang und breit über ihn lustig, siehe Link.

Die Rolle der NSA

Ex-NSA-Mitarbeiter haben verraten, dass die NSA die WannaCry-Sicherheitslücke, „Eternal Blue“, schon seit mehreren Jahren fleißig benutzt wurde, obwohl der NSA bewusst war, dass diese Sicherheitslücke auch für die USA selbst ein großes Risiko darstellte. Das wurde intern diskutiert und trotzdem tat man nichts. Erst durch die Veröffentlichungen der ShadowBrokers sind sie wohl aufgewacht. Von Krisensitzungen mit Obama ist da auch die Rede.

Immerhin haben sie dann die Sicherheitslücke, die Grundlage für WannaCry war, noch gerade rechtzeitig genug an Microsoft gemeldet. So konnte Microsoft bereits im März ein Update für die betroffenen Systeme, die noch supportet werden, herausbringen. Das war wohl auch der Grund dafür, warum der Patchday im Februar ausfiel. Die hatten alle Hände voll zu tun.

Allerdings hat die NSA dies nicht veröffentlicht, sonst hätten viel mehr Kunden nach Updates nachgefragt, bzw. diese eingespielt. Microsoft selbst muss wohl auch die Verbreitung von Windows XP im produktiven Einsatz ohne speziellen Supportvertrag (1.000 $ pro Rechner und Jahr, mindestens 750.000 $, maximal 25 Millionen $) ziemlich unterschätzt haben, so schnell, wie sie nach der Attacke den Patch dann an alle ausgeliefert haben.

Aber weiß die NSA, welche Tools den Hackern überhaupt in die Hände gefallen sind? Und sind das auch alle Sicherheitslücken? Ich bezweifle das sehr. Egal wie, wer sich so leicht die Daten klauen lässt, der hätte die 8,2 Mio. $ als Strafe betrachten und zahlen sollen. Allein aus moralischer Sicht wäre es schon die Pflicht der NSA gewesen, aber dann hätten sie ja zugeben müssen, dass sie da ein Problem haben. Da sie es nicht zugegeben haben, ist klar, dass sie da ein Problem haben…

Die Rolle von Microsoft

Vorweg eine Feststellung: Kein Hersteller kann dazu verpflichtet werden, auf immer und ewig seine alten Produkte zu supporten. Die Daimler AG als Nachfolger wird auch keinen Benz-Oldtimer von 1890 mehr reparieren, ohne es sich fürstlich bezahlen zu lassen. Die Produkte, besonders Software-Produkte, werden heutzutage mit einer von vorneherein begrenzten Lebenserwartung verkauft. Microsoft selbst hat aber auch ein Interesse daran, seine Kunden vor Schaden und damit seinen eigenen Ruf zu schützen.

Vor dem Hintergrund der ShadowBrokers und WannCry bzw. Petya ist es nur verständlich, dass Microsoft gerade deutlich darum bemüht ist, möglichst viele Kunden zu Windows 10 oder Windows 10 S zu bringen. Deshalb unter anderem auch ihr klares Statement zur Sicherheit. Ich denke, dass sie damit auch einen Schritt weiter sind, als z.B. Apple oder Android. Aber zurück zu Microsoft.

Nachdem WannaCrypt zugeschlagen hatte, wurden die ja für die zahlenden Kunden bereits vorhandenen Patches ganz schnell auch für alle anderen freigegeben. Das ist natürlich nett von Microsoft bzw. viel zu spät, werden manche schimpfen – aber für die zahlenden Kunden ein Schlag ins Gesicht.

Man kann natürlich sagen, dass jeder hätte updaten können. Allerdings ist es aber auch so, dass nicht alle Prozessoren von allen Windows-Betriebssystemen unterstützt werden. Das bedeutet natürlich, dass man sich im Zweifelsfall einen neuen PC kaufen muss bzw. die älteren – noch supporteten – Versionen eben nicht auf neuer Hardware laufen. Das mag im Einzelfall recht ärgerlich sein. Allerdings denke ich nicht, dass Microsoft wie gesagt dazu verpflichtet werden kann, jede OS-Prozessortyp-Kombi zu unterstützen. So groß Microsoft auch sein mag, aber das schafft niemand.

Und wie geht es jetzt weiter?

Besonders besorgt machen mich die Angaben zum nordkoreanischen Atomraketenprogramm. Nordkorea bzw. Kim Jong-un verhalten sich teilweise sehr irrational. Es erinnert mich manchmal an ein Kind, das partout dazu gehören will, dem aber die nötige Reife und das Selbstbewusstsein dazu fehlt, es nicht mit Gewalt und Drohungen zu versuchen. Etwas, was man im Kindergarten und in der Grundschule lernt. Nordkorea wird nicht müde zu behaupten, dass der Westen Nordkorea feindlich gesonnen sei, weswegen sich ja Nordkorea mit seinen Atomraketen abschreckend wehren müsse.

Wenn die Daten stimmen, dürfte einerseits Nordkorea Wasser auf seinen Mühlen haben, dass der Westen (= NSA) stiehlt und einbricht, und zum anderen ist es auch Wasser auf den Mühlen des Westens, dass Nordkorea ein viel schlimmeres Atomprogramm habe, als bislang angenommen (zur Not wird es schlimm geredet, falls nicht). Ob Trump da wieder vorschnell twittern wird, oder ob er es schafft vorher drüber nachzudenken? Ein Pulverfass mit mindestens zwei Zündschnüren.

Problematisch für den „kleinen Kunden“ sind die Smartphone-Lücken. Bei den Marktanteilen, die Android und auch Apple haben, könnte es hier ein ziemliches Erdbeben geben. Wie das aussehen könnte, das kann sich jeder selbst ausmalen. Im Extremfall könnten z.B. massenhaft Androiden ausfallen – WannaCry auf einem Smartphone? Alle meine Kontakte verschlüsselt? Der Horror!

Wenn man berücksichtigt, welchen weltweiten Effekt WannaCry und NotPetya hatten, ist es nicht unvernünftig, wenn sich z.B. Sicherheitsfirmen die Daten kaufen. Auch Microsoft würde ich es zutrauen. Vielleicht legen sie auch unter der Hand zusammen. Sinnvoll und billiger für alle wäre es. Und wenn die angepriesenen Sicherheitslücken ihr Geld wert sind, dann wird da noch einiges auf uns zukommen. Ich täte es mir wünschen, auch wenn der alte Spruch dadurch wieder Gültigkeit bekommt: Gewinne werden individualisiert, Verluste sozialisiert. Egal wie, irgendjemand bezahlt immer.

ShadowBrokers und die NSA

Nun, hier dürfte jede Verfilmung á la Oceans 11, 12, 13 und Mission Impossible vermutlich näher an die Realität heranreichen, als uns lieb sein dürfte. Die armen ShadowBrokers dürften ihr Leben lang auf der Flucht sein und immer in Angst und Paranoia leben, verständlicherweise. Allerdings ist hier soviel kriminelle Energie vorhanden – auf beiden Seiten – dass wir vermutlich kaum etwas über den Ausgang des Krimis erfahren werden. Ich kann es mir einfach nicht vorstellen, dass die ShadowBrokers jemals vor einem ordentlichen Gericht landen werden, auch die NSA wird für WannaCrypt oder die SWIFT-Hacks vermutlich nicht, noch nicht einmal mittelbar, haftbar gemacht werden.

Und: Was tun?

Genauso wie man bei einem simplen Druckerproblem erstmal die simple Frage: „Ist der Drucker eigentlich an?“ positiv beantworten können sollte, genauso ist es für ein Unternehmen wichtig, sich überhaupt erst einmal mit dem Thema IT-Security zu beschäftigen. Und genau hier hapert es am meisten. Der Umfang der Beschäftigung steigt zwar mit der Größe der Firma, bleibt aber meist meilenweit hinter den tatsächlichen Bedürfnissen zurück.

Und ansonsten gilt: Updaten, wo immer möglich. Empfindliche Rechner/Systeme von Rechnern, die Internetzugang haben, physikalisch trennen. Auch die Administrationsrechner dürfen nicht über das interne Netzwerk erreichbar sein. Sicherheitskopien aller wichtigen und unwichtigen Programme anlegen, sodass man einfach den infizierten PC von einem Image neu aufkopieren kann. Bekommt eine Firma sehr viele E-Mails mit Anhängen, so kann es eventuell sinnvoll sein, eine eigene vom restlichen Netzwerk getrennte Abteilung zur Bearbeitung der Anhänge einzurichten.

Quelle, sofern nicht bereits im Text verlinkt, mit vielem Dank und Hochachtung: Günter Born, Borns IT- und Windows-Blog, http://www.borncity.com – Absolut lesenswert!

![[Krimi] ShadowBrokers und die NSA](https://windowsunited.de/wp-content/uploads/sites/3/2017/07/ShadowBrokers-vs-NSA.png)

Die Amis sind Schuld. Dieses Mal sind es nicht die Russen. 😜

Hmm wenn man davin ausgeht das die Hackergruppen vornehmlich aus Russland ko.men, ist deine aussage falsch…

Hätte die NSA nicht die Sicherheitslücke genutzt dann wäre das nicht passiert. Die haben Tür und Tor geöffnet. Oder sehe ich das falsch?

Das ist ein Artikel auf höchstem Niveau. Die 15-20min Lesezeit absolut wert. Hier steht einiges drin, was ich vorher noch nicht wusste. Aber wieder einmal wird klar: Die Sicherheit wird immer wieder gerne unterschätzt und teils auch missachtet. Und wie auch immer die Gruppe an die NSA-Hacks gekommen ist, es scheint sich ja echt gelohnt zu haben. Außer, dass ein normales Leben wohl nicht mehr möglich sein dürfte. Aber die Tränen können sie sich ja mit einem großen Haufen Dollars trocknen… 💵

Wie immer, hoch interessant 👍 auch wenn ich eigentlich dasteh wie der Ochs vorm Berg 😄

Sehr lesenswerter Artikel. Ich finde, daß Microsoft hier wirklich vorbildlich vorgeht. Auch wenn die Kommunikation mit Außen noch verbessert werden kann. Es ist hier nicht möglich mit dem Finger auf einen Schuldigen zu zeigen. Deutlich wird mir nur mit welcher enormen kriminellen Energie hier gearbeitet wird. Unsere sogenannte „Westliche Wertegemeinschaft“ ist ein so perfides, verdorbenes und korruptes System, daß einer S… graust. Das Beschriebene zeigt auch ganz deutlich auf, daß das ganze viel größere Dimensionen hat, als bisher angenommen. Hier geht es nicht mehr um Kim Jung oder Trump. Ich rate nur jedem sein System auf Vordermann zu halten, sensible… Weiterlesen »

Wenn die „bösen“ Hacker ihre Kriminelle Energie ubd wissen effizient für. Firmen einsetzen würden konnten sie jede Menge Geld verdienen legal und ohne auf der Flucht zu sein….

Sicherlich. Aber der Weg wäre schwieriger. Kriminell erscheint vielen „leichter“ und hat größere Gewinne, da die Steuer und ein Teil der Sozialversicherungsausgaben entfallen. Dass das unter dem Strich sehr kurzsichtig ist, sehen die Kriminellen nicht. Rente, Pflege, Familie ernähren, wenn man krank ist?

Gab’s da nicht mal einen sehr jungen hacker, der sich wo eingehackt hat und danach einen Job bei selbigen erhalten hat?

Ist sicher eine Ausnahme gewesen, aber es war damals eine schöne Story.

Toller Artikel!

Also, ExMicrosofti deine Artikel sind immer interessant und gut zu lesen. Macht echt Spaß, weiter so👍👏☺

Also wenn ich mich frage: >>Cui bono?<< steht MS nicht ganz so heldenhaft da, wie im Kommentar herausgearbeitet.😉

Wann das wohl alles eskalieren wird…der perfekte weg zur kompletten überwachung, dass keiner mehr irgend was verbotenes macht oder versucht, dass der staat die komplette oberhand bekommt, aber sich dann wahrscheinlich noch demokratisch nennt. Super artikel. Bin schon gespannr wie des ganze weitergeht