Die Gefahr durch Malware steigt immer mehr und selbige wird immer raffinierter. Kein Wunder, dass ein regelrechter Wettlauf zwischen den Entwicklern von Antivirensoftware und denen von Malware herrscht. Dem Endnutzer bleibt nur die Hoffnung, dass neue Gefahren schnell erkannt und entsprechende Updates veröffentlicht werden.

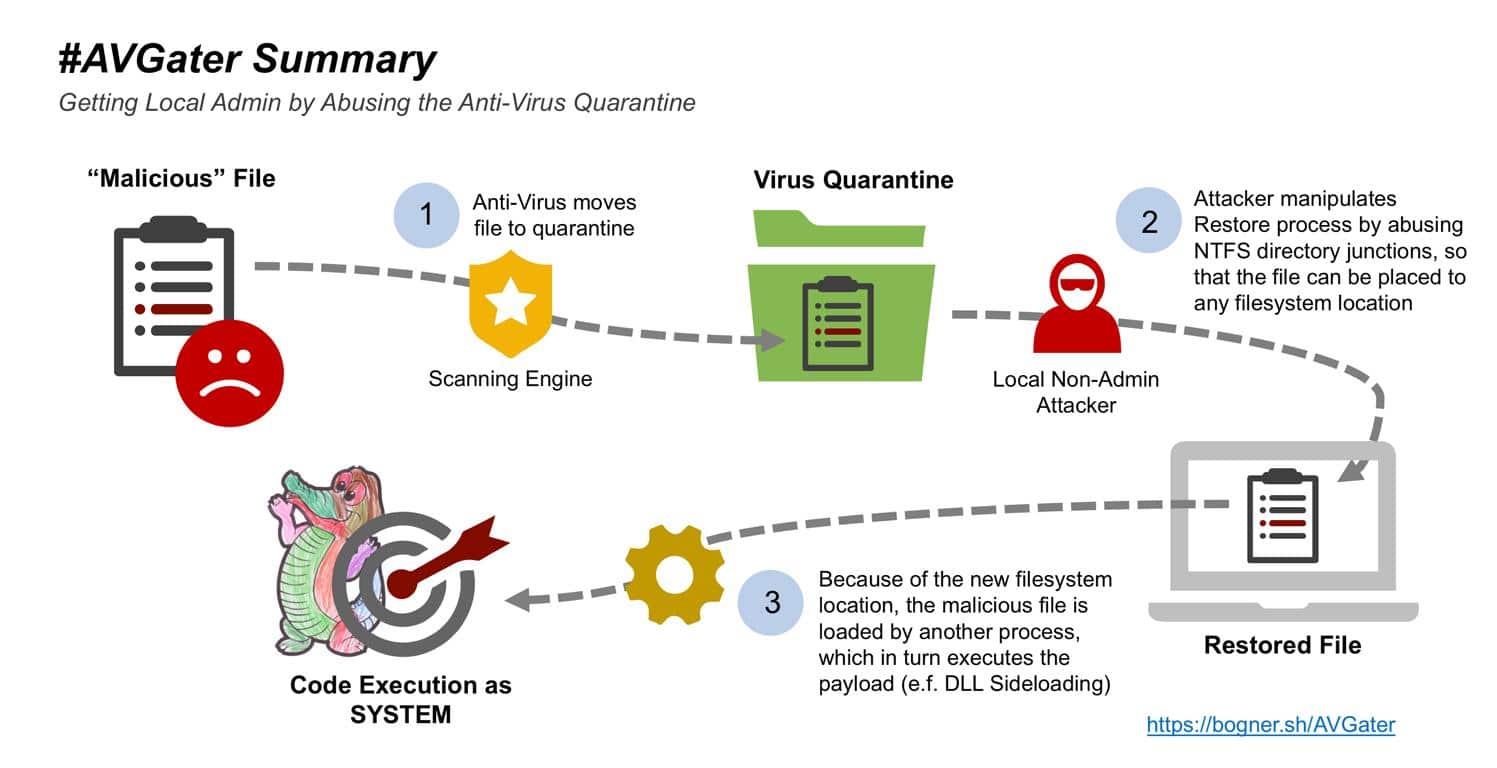

Der österreichische IT-Sicherheitsexperte entdeckte nun einen Exploit, der es Malware ermöglicht, die Waffen der Antivirensoftware gegen den Nutzer zu wenden. Betroffen ist hier das übliche Vorgehen, verdächtige Dateien in Quarantäne zu stecken. Laut Bogner ist es durch diesen AVGater genannten Exploitmöglich, Dateien wieder aus der Quarantäne zu holen, ohne dass der Angreifer Adminrechte hat.

Der Angreifer muss zuerst einen Schadcode zur Änderung der Laufwerksverknüpfungen in NTFS-Laufwerken ausführen und so die Wiederherstellung von Dateien aus der Quarantäne manipulieren. Anschließend wird die Malware direkt im Systemlaufwerk unter C:/Windows in einem Unterverzeichnis wiederhergestellt. Normalerweise brauchen Nutzer Adminrechte, um auf dem Systemlaufwerk Daten abzulegen, das Ablegen der Dateien erfolgt allerdings durch die Virensoftware, welche die erforderlichen Rechte hat. Einige DLL-Dateien werden beim Start automatisch geladen, nutzt der Angreifer dies aus, wird die Malware als Windowsdienst gestartet.

Vereinfacht heißt das: Durch Missbrauch der NTFS-Verzeichnisverknüpfungen lässt sich der Wiederherstellungsprozess so manipulieren, dass verdächtige Dateien beliebig ins Systemverzeichnis geschrieben werden können.

Betroffen waren unter anderem Kaspersky, Malwarebytes, ZoneAlarm, Trend Micro, Emsisoft und Ikarus. Jedoch reagierten diese bereits auf die Veröffentlichungen Bogers und erstellten Patches, die schon verteilt werden. Weitere Anbieter werden noch folgen.

Boger selbst rät dazu, Antivirensoftware auf dem aktuellsten Stand zu halten um das Risiko zu minimieren. Außerdem ist es ratsam, vor allem in Unternehmensnetzwerken, die Wiederherstellung aus der Quarantäne normalen Nutzern zu verbieten.

Dann könnte ja ein Passwort wie beim Kaspersky als Schutz reichen, anders sollte ja die Freigabe der Datei nicht möglich sein.

Wie sieht’s beim Windows Defender aus?

War von dieser Lücke nicht betroffen. Der Defender ist wohl “by Design” immun gegen solche Angriffe, da er Zugriffe auf die Quarantäne erst gar nicht zulässt.

Siehe hier: https://blogs.technet.microsoft.com/mmpc/2017/11/13/avgater-vulnerability-does-not-affect-windows-defender-antivirus/