Könnt ihr euch noch an Locky, Wannacry und co. erinnern? Nun haben diese einen Nachfolger, Bad Rabbit. Die Opfer der Attacke sind Privatpersonen und Unternehmen, vorwiegend aus Russland und der Ukraine, aber auch aus Deutschland.

Was ist Ransomware?

Wie der Name Ransom(ware) vermuten lässt, handelt es sich um Lösegeld. Genauer geht es um Schadprogramme, welche die Daten auf dem betroffenen Rechner Verschlüsseln. Betroffene erhalten eine Meldung, in der ihnen mitgeteilt wird, dass ihre Daten verschlüsselt wurden und dass sie ein Lösegeld bezahlen müssten, damit diese wieder entschlüsselt werden. Zahlen soll der Betroffene in der bekannten Kryptowährung Bitcoin, da diese nicht nachverfolgt werden kann.

Bad Rabbit

Im Falle von Bad Rabbit beträgt das Lösegeld 0,05 Bitcoin was etwa 235€ entspricht, nach einer bestimmten Zeit erhöht sich der Betrag. In der Meldung wird eine Seite aus dem Darknet angegeben, wo die Zahlung stattfinden soll. Nachdem man gezahlt hat bekommt man angeblich ein Passwort, welches man unter der Drohung eingeben soll.

Bad Rabbit verteilt sich mit einem sogenannten Drive-by Angriff. Er tarnt sich als Adobe Flash-Installer und muss vom Nutzer heruntergeladen und ausgeführt werden. Diese Methode ist sehr ähnlich, wie die des ExPetr.

Wie kann ich mich vor Bad Rabbit schützen?

Wenn ihr diese Punkte beachtet seid ihr gut darauf vorbereitet:

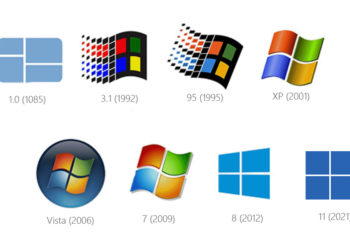

- Installiert immer die aktuellste Version von Windows.

- Klickt auf keine Links und Anhänge in aufdringlichen oder auffälligen Emails.

- Nur vertrauenswürdige Seiten besuchen und überprüfen, was ihr herunterlädt.

- Der Windows Defender reicht normalerweise aus. Ein zusätzliches Virenschutzprogramm kann jedoch nützlich sein.

- Macht regelmässig Backups.

Seit dem Fall Creators Update gibt es auch die Möglichkeit, Verzeichnisse zu schützen. Zur Vorbereitung gegen Bad Rabbit empfiehlt es sich, die Dateien c:\windows\infpub.dat und c:\windows\cscc.dat zu sperren.

Geht dazu in die Einstellungen, geht auf Update und Sicherheit, Windows Defender und klickt auf Windows Defender Security Center öffnen. Es öffnet sich ein neues Fenster. Klickt nun links auf das Schild-Symbol (Viren- & Bedrohungsschutz) und stellt den Überwachten Ordnerzugriff auf Ein. Klickt auf Geschützte Ordner und wählt Geschützten Ordner hinzufügen. Wählt nun die beiden Dateien c:\windows\infpub.dat und c:\windows\cscc.dat aus.

Und das wars auch schon.

Und nun fragen wir uns alle…

Welches ist die Lieblingsserie der Hacker? Game of Thrones! Die Hacker haben nämlich im Code einige Variablen nach Charakteren aus der Fernsehserie benannt.

Zweifach c:\windows\infpub.dat geschrieben u. dann als zwei Verzeichnisse bezeichnet… ist das nicht ein und dasselbe? Oder bin ich zu blöd, zum lesen & verstehen? Grüße!

Lese ich auch so 🤔

Jo, zum einen auf das Dateien und keine Verzeichnisse (das Verzeichnis warte nur C:\Windows\) und zudem wurde 2x die selbe Datei angegeben.

Kleiner Tipp:

Da die meisten Schadprogramme wie Vieren und Trojaner usw usf keine Variablen abfragen und davon ausgehen das Windows auf C installiert ist, man aber z.B. den Laufwerksbuchstaben W für das Systemlaufwerk benutzt, dann laufen viele der Schadprogramme ins Leere. 😉

Ist es wirklich so einfach…??

Hallo @Patrick76 hier mal ein kleiner tip von mir. Ein Entwickler der keine vars z.B (%WINDIR%, %APPDATA%, %OS%, %PROGRAMFILES%, etc.) nutz und nur gezielte bit-string nutz ist einfach nur dumm. Troj/Vir/Rans werden fasst alle auf mit var/bool/tik-string werten versehen. Das warum lasse ich hier mal offen. Dies werde ich wenn man es wünscht als Thread im Forum anlegen. Zudem funkt das mit dem Laufwerksbuchstaben fasst garnicht mehr.

Wie sieht es aus, wenn man eine NAS im Netzwerk nutzt. Wird die auch verschlüsselt, selbst wenn man die nicht als Laufwerk verbindet, sondern via IP Adresse ansteuert?

Csc habe ich erst seit dem letzten Update infpub gar nicht