- Microsoft veröffentlicht wichtigen Sicherheits-Patch für Windows 7, 8.1, RT und Windows 10

- Sicherheitslücke erlaubte automatische Ausführung von Viren

- Googles Project Zero hatte die Lücke entdeckt, Microsoft reagierte bereits nach 2 Tagen

Es klang verdammt ernst, als Googles Sicherheitsteam vor ein paar Tagen Alarm schlug. Von der „schlimmsten Windows remote code exec“ Bedrohung an die er sich erinnern kann, schrieb Tavis Ormandi von Project Zero und setzte Microsoft damit die Pistole auf die Brust. Denn Googles Project Zero such nach noch unbekannten Sicherheitslücken (zero day exploits) in Software und lässt den Entwicklern dann 90 Tage Zeit sie zu beheben, bevor die Lücke mit allen Details öffentlich gemacht wird. Eine umstrittene Praxis, die auch in der WindowsUnited Community für viel Gesprächsstoff sorgte.

I think @natashenka and I just discovered the worst Windows remote code exec in recent memory. This is crazy bad. Report on the way. 🔥🔥🔥

— Tavis Ormandy (@taviso) May 6, 2017

Microsoft veröffentlicht Sicherheits-Patch für Windows Defender

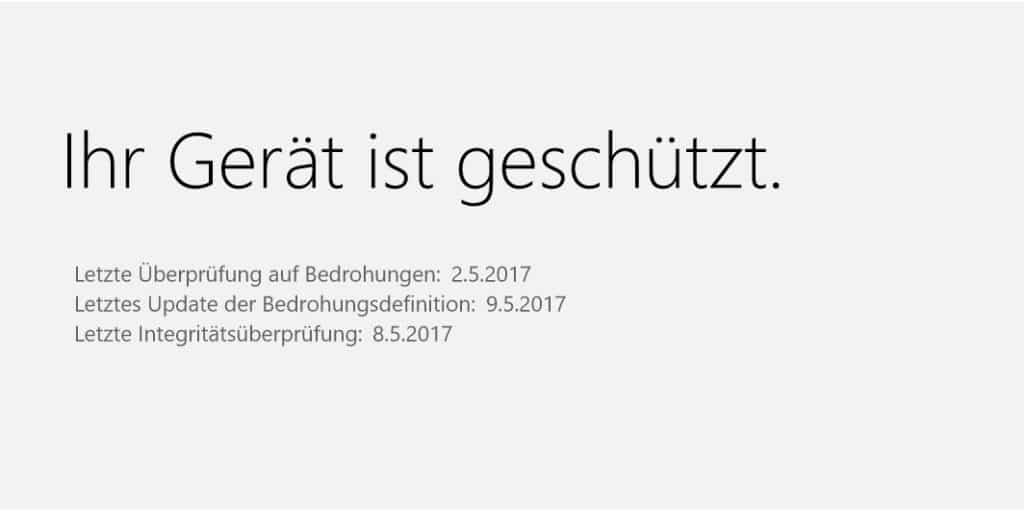

Aber von wegen 90 Tage: Nur zwei Tage hat Microsofts Security Response Team gebraucht, um den Fehler zu beheben und einen Patch für den Windows Defender zu veröffentlichen. Der wird ab sofort als automatisches Update für Windows 7, Windows 8.1, Windows RT und Windows 10 ausgerollt. Wer den Prozess beschleunigen will, kann auch manuell über das Windows Update nach dem Patch suchen.

Auf meinem Windows 10 PC wird der Patch als Definitionsupdate für Windows Defender – KB2267602 (Definition 1.243.10.0) angezeigt.

Just released malware protection engine update to

address RCE vuln – Defender will autoupdate. https://t.co/rzn5QWo6sV— Security Response (@msftsecresponse) May 9, 2017

Fehler in Windows Defender erlaubte automatische Ausführung von Schadsoftware

Der Fehler, den Googles Sicherheitsforscher entdeckten, hatte es nämlich wirklich in sich. Der Windows Defender – Microsoft eigene Anti-Viren Software – konnte so manipuliert werden, dass er automatisch schädlichen Code in Emails, auf Webseiten oder in Instant Messenger ausführte. Ein potentieller Exploit wäre außerdem „wormable“ gewesen, was bedeutet, dass er sich selbst verbreiten könnte.

Laut Microsoft hätte der Control Flow Guard unter Windows 8 oder Windows 10 das Risiko eines Angriffs reduziert. Die schnelle Reaktion der Redmonder zeigt aber, dass sie die Bedrohung durchaus ernst genommen haben.

Da es sich um einen zero day exploit also eine (vermutlich) noch unbekannte Sicherheitslücke handelte, ist es unwahrscheinlich, dass sie schon von Hackern ausgenutzt wurde. Allem Anschein nach haben Microsoft und Google also schnell genug reagiert.

Entsprechend war auch Tavis Ormandi von Project Zero voll des Lobes. „Ich bin immernoch begeistert wie schnell Microsofts Sicherheitsteam geantwortet hat, um die User zu schützen. Kann gar nicht genug Lob aussprechen. Großartig.“

Still blown away at how quickly @msftsecurity responded to protect users, can't give enough kudos. Amazing.

— Tavis Ormandy (@taviso) May 9, 2017

via Engadget

Gut finde ich das so etwas gemacht wird, damit kann der gegenüber es nicht abtun und auf die lange bank schieben. Schlecht finde ich die Art und Weise wie Google das macht.

Ich stimme zu

Finde 90 Tage ein Akzeptables Zeitfenster. Diese Taktik kamn man meiner Ansicht nach vertreten.

Dass das so rasch gefixt wurde, bedeutet entweder, dass der Fix relativ simpel war und daher schnell geschehen konnte, und/oder jemand oder ein paar Leute Nachtschichten eingelegt haben… So oder so, schneller geht es echt nicht.

Da sollte sich Google ein Beispiel dran nehmen mit ihren Sieb-Android…

Ob Google auch die eigenen Produkte so akribisch kontrolliert wie die der Konkurrenz?!

Nichtsdestotrotz, gut dass das Leck gefixt wurde, hätte allerdings diskreter,fairer ablaufen können…aber gerade dies ist ja nicht Googles Stärke.

Ihre Produkte kontrolliert Google sicherlich wesentlich ausführlicher. Allerdings machen sie das Ganze danach nicht öffentlich 😉

Sollten sie aber meiner Meinung nach, damit die zig aber Millionen Android OEMs die lücken auch fixen und nicht verschweigen wie herzlich offen den gerade das fast neue Flagschiff ist.

Wieso nimmt MS nicht mal Android ran und meldet die zig hundert Lücken?

Zig hundert? … Optimist 😂😉

Android hat nur eine Lücke: Android!

Google ist ja noch harmlos gegenüber dem angebissenen Fallobst. Denn das braucht für nen Sicherheitsupdate / Patch fasst ein ganzes Jahr.

Hab mein Moto G2 2.Generation aus der Schublade geholt und gestartet. Nach über 30 Updates hab ich in den Einstellungen den Eintrag: Sicherheitspatch Januar 2016 gefunden? Verstehe ich da was falsch? Android 6.0 war auch schon von Anfang an drauf, also auch keine Veränderung!

Lass es mal bis morgen einfach an….

Der Patch kommt von Lenovo. Das hat nichts damit zu tun wie weit die Patches wirklich sind. Wenn der Hersteller keines liefert , dann liegt das am Hersteller und nicht an Google.

Finde ich zwar auch Mist , aber wofür gibt es Custom Roms .

Bei Android sind das ja nicht nur drei Geräte auf dem Markt .

2015 soll es 24.093 verschiedene Geräte von 1294 Herstellern gegeben haben.

Okay, danke Dir. Wusste ich halt nicht.

Da bin ich doch glatt froh mit meinem Lumia, auch nach 2Jahren….muss ich mich nicht um Rooten und CustomRoms kümmern, damit mein BS sicher ist….brauche auch keinen Virenscanner auf dem Phone 🙂

Das ist googles Problem.

Google hätte aber alle User gefährdet, wenn MS mehr zeit zur behebung benötigt hätte.

In vielen Android Handys sind noch immer uralte Lücken vorhanden. Da gelten die 90Tage ja nicht.